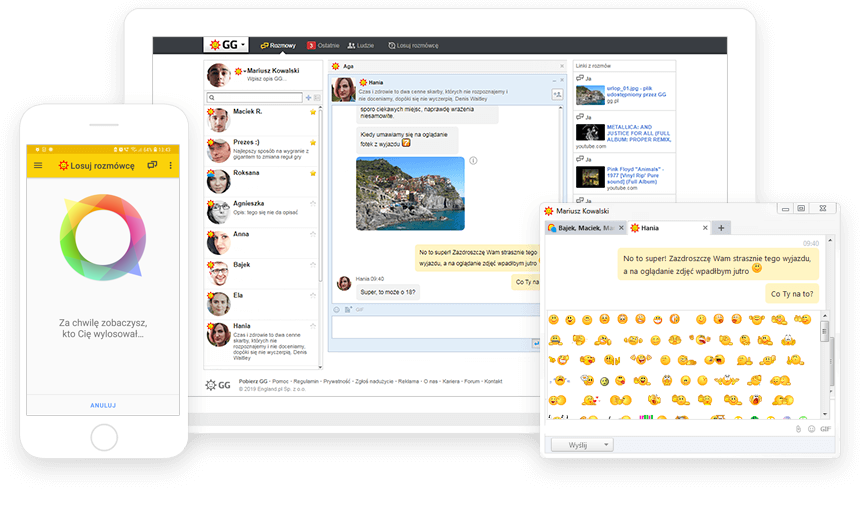

webgg

Nowe webowe GG. Dzięki wersji komunikatora GG w przeglądarce możesz być zawsze w kontakcie i jeszcze bliżej przyjaciół i znajomych. Gdziekolwiek jesteś, wystarczy, że masz dostęp do przeglądarki i już możesz rozmawiać z kim chcesz.

Komunikator internetowy GG – Funkcjonalność obejmująca przesyłanie komunikatów tekstowych, przesyłanie komunikatów graficznych oraz przesyłanie komunikatów graficzno-tekstowych przy wykorzystaniu wewnętrznego protokołu komunikacyjnego pomiędzy Użytkownikami, z zapewnieniem możliwości ich archiwizacji. Funkcjonalność umożliwia również przesyłanie plików wraz z możliwością ich archiwizacji.

Podstawowe parametry techniczne:

- maksymalna wielkość pojedynczej wiadomości tekstowej: 20 kB

- maksymalna wielkość przesyłanego pliku: 2 GB

- maksymalny okres przechowywania nieodebranych przez Użytkownika wiadomości tekstowych w systemie teleinformatycznym: 30 dni

- maksymalny okres przechowywania notyfikacji systemowych i aplikacyjnych w systemie teleinformatycznym: 30 dni

- maksymalna przestrzeń dyskowa do archiwizacji przesyłanych plików: 3 GB

- maksymalny okres przechowywania plików wysłanych przez Użytkownika za pomocą Komunikatora internetowego GG: 90 dni

- minimalny okres braku aktywności Użytkownika w związku z Funkcjonalnością (brak logowania do Komunikatora internetowego GG) skutkujący możliwością usunięcia danych wprowadzonych przez Użytkownika i przypisanych do przyznanego mu Numeru GG oraz danych archiwalnych, w tym wiadomości i plików przesyłanych za pomocą Komunikatora internetowego GG: 180 dni.

Informacja dotyczy zagrożeń, które identyfikuje się jako zagrożenia potencjalne, które powinny być brane pod uwagę mimo stosowania systemów zabezpieczających infrastrukturę przed nieuprawnionym oddziaływaniem osób trzecich:

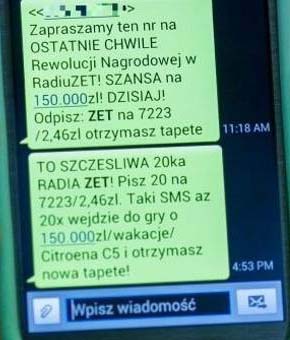

- 1) możliwość otrzymania spamu, czyli niezamówionej informacji reklamowej (handlowej) przekazywanej drogą elektroniczną;

- 2) możliwość działania szkodliwego oprogramowania (oprogramowanie malware, robaki internetowe) w środowisku sieciowym rozpowszechnianego poprzez replikację kodu,

- 3) możliwość łamania zabezpieczeń w celu pozyskania osobistych i poufnych informacji w celu kradzieży tożsamości, poprzez wysyłanie fałszywych wiadomości elektronicznych przypominających wiadomości autentyczne,

- 4) możliwość odnalezienia słabości systemu kryptograficznego, a tym samym umożliwienia jego złamania lub obejścia, a w konsekwencji możliwość pozyskania osobistych i poufnych informacji w celu kradzieży tożsamości,

- 5) możliwość łowienia haseł (phishing) poprzez wysyłanie fałszywych wiadomości elektronicznych przypominających do złudzenia autentyczne i w konsekwencji pozyskanie osobistych i poufnych informacji dotyczących użytkownika,

- 6) możliwość niedozwolonego podsłuchu polegającego na wykorzystaniu programu komputerowego, którego zadaniem jest przechwytywanie i ewentualne analizowanie danych przepływających w sieci (spyware),

- 7) naruszanie autorskich praw majątkowych poprzez ich nieuprawnione kopiowanie i wykorzystanie bez zgody i wiedzy podmiotu uprawnionego,

- 8) instalowanie oprogramowania wykorzystywanego do korzystania z Usługi ze źródeł innych niż źródła autoryzowane, które mimo podejmowanych działań mających na celu zminimalizowanie możliwości udostępniania modyfikowanych przez osoby trzecie wersji oprogramowania, może zawierać oprogramowanie złośliwe.